Ma technique de sécurité est-elle parée pour faire face aux cyberattaques?

La numérisation a induit une mutation de la technique de sécurité, et l’accroissement de l’interconnexion est la source de nouveaux dangers. Un guide «Cyber Security», paru récemment, aide les constructeurs de systèmes de sécurité à protéger le mieux possible leurs systèmes contre les attaques de pirates informatiques.

Les systèmes de sécurité physiques doivent être sûrs, aussi face aux cyberdangers, c’est pourquoi l’association SES a publié un nouveau guide.

Edi Lehmann et Roger Hiestand, groupe de travail Cyber Security de l’Association suisse des constructeurs de systèmes de sécurité (SES): Notre branche aussi doit tenir compte de la mutation constante de la technique et de la transformation numérique. Le système de gestion des équipements techniques du bâtiment interconnecte des corps de métiers tels que le contrôle d’accès, la surveillance vidéo, la protection contre les effractions et la protection incendie. Il s’ensuit que la sécurité physique aussi doit remplir les exigences de la cybersécurité. Pour cette raison, un groupe de travail de l’association SES a entrepris l’élaboration d’un nouveau guide pour la cybersécurité. Ce document constitue une aide à l’attention des intégrateurs de systèmes de technique de sécurité, sans toutefois être destiné à la réalisation de centres de calcul complexes. Ce document de taille modeste et d’utilisation aisée présente sous une forme simple et compréhensible comment des installations de sécurité peuvent remplir les exigences de sécurité à travers des mesures techniques et organisationnelles.

Le guide ne traite pas de techniques spécifiques de sécurité. Pourquoi?

Il s’agit en première ligne de sensibiliser la branche. Un premier objectif est déjà atteint si le fournisseur de technique de sécurité et le planificateur, et finalement également l’utilisateur, se demandent déjà ce qui doit être protégé.

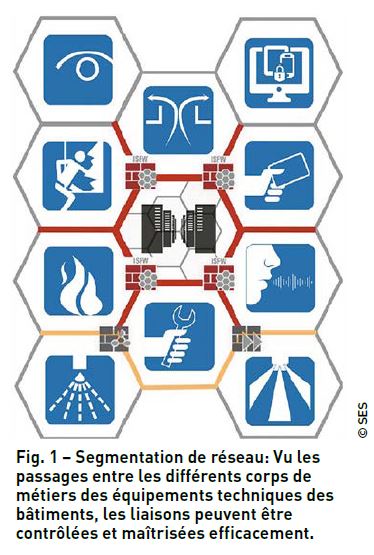

Dans l’étape suivante, il en va de la segmentation du réseau, car les transitions entre les différents corps de métiers des équipements techniques des bâtiments permettent de contrôler et maîtriser efficacement les liaisons (fig. 1). Finalement, il s’agit encore de protéger le terminal, comme une caméra de surveillance vidéo ou une installation de détection d’incendie. Il ne suffit donc plus du tout de se contenter d’un logiciel antivirus.

Quelles sont les techniques de sécurité prédominantes dans la cybersécurité?

Une importante prise de conscience a eu lieu ces dernières années dans l’industrie de la vidéo et dans les plates-formes de gestion – fondamentalement dans tous les domaines qui sont passés depuis un certain temps de la technique analogique à la technique numérique, puisque c’est logiquement là que la protection contre les cyberattaques est importante. Mais tous les intégrateurs de systèmes destinés à la technique de sécurité devraient se pencher sur ce thème, car leurs solutions sont presque toujours intégrées dans un réseau.

L’association SES n’aurait-elle pas dû traiter plus tôt de cette question?

Mieux vaut tard que jamais! Il n’est pas si mal que l’association ait attendu. La sécurité informatique est un thème récent et l’on n’est pas toujours véritablement conscient de sa portée! Souvent, on la néglige en avançant «ne pas être intéressant pour des pirates informatiques». Mais les cybercriminels n’agissent pas toujours de manière ciblée et ils diffusent leurs logiciels dommageables aussi au hasard. Des cas qui se sont produits récemment illustrent bien la problématique. L’industrie de la sécurité aussi doit s’en préoccuper plus intensément et concevoir en conséquence ses propres solutions.

Dans le guide, on peut lire que la fusion de la technique de l’information avec celle de la sécurité constitue un grand défi. Quelles en sont les conséquences pour les constructeurs de systèmes de sécurité?

Les réseaux classiques d’antan n’existent plus. Jadis, la règle était de ne pas toucher à un système qui fonctionne. Aujourd’hui, c’est le contraire qui est vrai: si l’on ne touche pas à un système existant, la situation peut devenir très critique, car le «Patch-Management» (correction d’un programme) et les updates proposés par un fournisseur de technique de sécurité sont devenus indispensables. Par le passé, on parlait de systèmes isolés qui n’étaient pas intégrés dans le réseau de l’entreprise.

Mais la situation a radicalement changé avec l’interconnexion qui étend l’espace exposé aux attaques des pirates, raison pour laquelle les éventuelles lacunes de sécurité doivent être comblées rapidement. La technique de sécurité, c’est-àdire l’«Operational Technology (OT)», doit offrir cela aussi.

Un autre point encore est important: il s’agit des «durées de vie» différentes de la technologie de l’information (IT) et de la technique de sécurité. L’IT évolue et change très vite, alors que les composantes de la technique de sécurité durent plus longtemps. L’intégrateur de systèmes doit en tenir compte, vu que sa technique de sécurité doit pouvoir communiquer en toute sécurité avec l’IT aussi après l’actualisation de cette dernière.

Le guide de la SES ne traite pas de la responsabilité. Pourquoi?

Comme indiqué plus haut, le constructeur d’un système de sécurité doit effectivement fournir à l’utilisateur les patches nécessaires pour combler rapidement les nouvelles lacunes de sécurité qui apparaissent. En ce qui concerne la responsabilité, le nouveau guide de la SES clarifie d’emblée que «la responsabilité fondamentale de l’auto-protection est l’affaire de chaque entreprise et organisation». Il s’ensuit que le risque inhérent à une installation est fondamentalement assumé par l’exploitant. Nous ne voulons pas traiter plus avant la question de la responsabilité dans le guide.

Le thème de la cybersécurité est-il traité dans les contrats de maintenance?

À cet égard, il existe encore un certain besoin de rattrapage dans la branche de la sécurité, et la question de la cybersécurité devrait être réglée plus clairement dans les contrats de maintenance. Cela constitue une chance justement pour les petits constructeurs qui ont ainsi la possibilité de fidéliser leurs clients en offrant la maintenance.

Nous insistons également sur le fait que le technicien d’un fournisseur de systèmes de sécurité devrait, aujourd’hui, disposer d’un vaste savoir-faire dans le domaine des réseaux, vu qu’il doit pouvoir assurer la maintenance d’une installation aussi sous l’angle de la cybersécurité.

Il existe toujours un champ de tensions découlant des exigences, parfois opposées, de sécurité, de confort et de coûts. Que peut-on dire au sujet du rapport coûts / utilité?

La situation est identique à celle qui règne dans la sécurité physique: chaque entreprise fixe des exigences de sécurité variant en fonction du domaine d’activités. Tout entrepreneur peut calculer lui-même ce que lui coûte par jour l’immobilisation de tout ou partie de son entreprise.

Concernant la cybersécurité, il en va d’aspects organisationnels et techniques. L’utilisateur, le planificateur et le constructeur devraient définir conjointement les mesures requises dans une entreprise pour faire face aux cyberattaques. Un niveau de sécurité plus élevé est généralement aussi plus onéreux.

Ne faudrait-il pas, aujourd’hui, contrôler ou même certifier tout dispositif de technique de sécurité sous l’angle de la cybersécurité qu’il offre?

Théoriquement, cela serait bien. Les dispositions sur la protection incendie contiennent des exigences relatives à l’assurance et à la police du feu, mais il n’existe rien de similaire dans la cybersécurité. Par ailleurs, si une instance de contrôle vérifiait aujourd’hui une installation de sécurité sous l’angle de sa cybersécurité et arrivait à la conclusion que cette dernière est bonne, l’attestation délivrée serait vraisemblablement rapidement dépassée. Dans la protection incendie, on connaît des contrôles annuels d’installations. Les intervalles de contrôles seraient beaucoup plus courts dans la cybersécurité, ce qui serait générateur de coûts. Pour la technique de sécurité, on pourrait par contre s’imaginer le contrôle ou la certification du design ou des aspects IT de la sécurité.

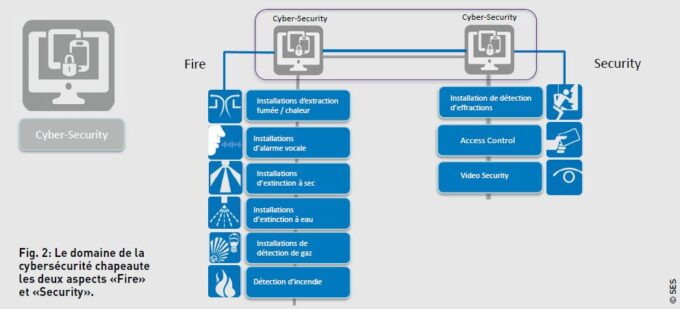

La cybersécurité dans la structure de la SES

L’Association suisse des constructeurs de systèmes de sécurité (SES) est structurée en deux domaines «Fire» et «Security». Dorénavant, dans l’organigramme de la SES, le domaine de la cybersécurité chapeaute ces deux aspects de la technique de sécurité. Il se compose actuellement d’un groupe de travail dont les membres sont Edi Lehmann, Roger Hiestand, Patrik Kamber et Christian Sigrist. Cette modification de l’organigramme doit encore être approuvée par l’assemblée des membres de la SES du 9 juin 2020. Ce n’est qu’alors qu’il existera officiellement dans la SES une commission de la cybersécurité.